Birbiriyle çelişen çok sayıdaki ‘resmi senaryo’ arasından gerçekleri bulma çabası. Bir yönüyle, insanın anlam arayışı yolculuğu da denilebilir.

‘Medeni ölüme’ mâhkum edilen bir tür : ‘Homo ByLockus’lar

MİT’te tutulan ve zaman zaman eklemeler/çıkarmalar yapılan gizemli bir liste üzerinden yürütülen ByLock operasyonlarıyla sanki ‘her nefis ByLock’u tadabilir’ şeklinde bir hava oluşturuluyor. ‘Telefonunda ByLock çıkmış’ denilen kişiler sanki cinayet mahallinde elinde silahla yakalanmış muamelesi görüyor, birçoğu korkunç bir gözaltı sürecinden sonra tutuklanıyor. Şanslı olanlar sadece işten atılıp sosyal güvencesine son verilmesiyle kurtuluyor. ‘Telefonunda ByLock çıkmış bir kişiyle görüşme yapmış olmak’ da büyük suçlar arasında olduğundan, eşin dostun merhabayı kestiği Homo ByLockus’lar (ByLock kullandığı zannedilen insan türü) için medeni ölüm süreci başlıyor.

ByLock analiz sersinin ilki olan bu çalışmada, ByLock’un MİT tarafından ele geçirilme yöntemi konusunda, medyası, emniyeti ve yargısıyla bir bütün olarak Saray tarafından ortaya atılan resmi senaryolar somut veriler ışığında incelenmiştir.

Diğer yandan, resmi senaryo ile çelişen ve ByLock’un, itunes ve play store üzerinden toplam 600.000 kez indirildiği, sadece Türkiye’de değil, Suudi Arabistan ve İran gibi baskıcı ülkelerde de kullanıldığı gibi somut verilere dayanılarak, ByLock’un en azından bir dönem herkes tarafından kullanılabilen bir program olduğu yönündeki iddialar şimdilik buzdolabında tutulmuştur.

MİT’in ByLock kayıtlarını ele geçirme zamanı ve yöntemi konusunda ortaya atılan ‘resmi’ senaryolar:

MİT’in, bir tarihte, ByLock serverını hackleyerek içindeki tüm haberleşme içeriğini ve trafik verilerini ele geçirdiği konusunda ikna olmamız isteniyor. Ama bu konuda ‘resmi kaynaklara dayalı kesin bilgi’ niteliğindeki haberler ve bazı iddianamelerde yer alan bilgiler birbiriyle o kadar çelişiyor ki neye inanacağımızı şaşırıyoruz!

1- Hürriyet yazarı Murat Yetkin’in 12.09.2016 tarihli yazısı

Özü : MİT Aralık 2015-Ocak 2016 Arasında ByLock serverını hackleyerek tüm bilgileri aldı, içini boşalttı

MİT’in Murat Yetkin üzerinden servis ettiği bu bilgiler, MİT’in ByLock’u ele geçirme yöntemi konusundaki ilk bilgiler olma niteliğini taşıyor.

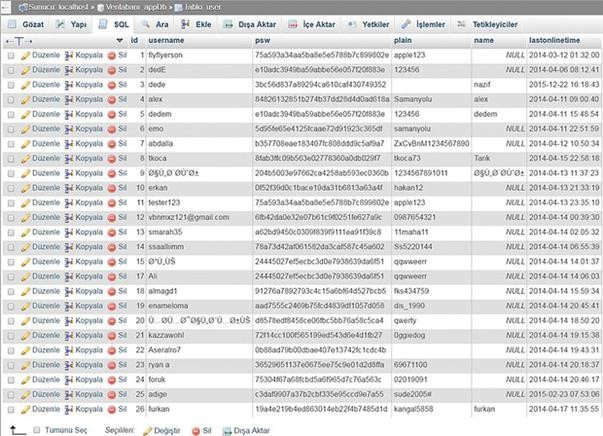

Yetkin, bu yazısındaki bilgileri MİT’ten aldığını belirtiyor ve sanki haber kaynağının MİT olduğunun daha da görünür olmasını istercesine, MİT kampüsünün ve Hakan Fidan’ın kocaman bir fotoğrafı ile MİT’in kendisine verdiği ByLock’u en çok kullanan 25 kişiye ait olduğu iddia edilen tabloyu yazısının içine ekliyor.

Böyle ‘önemli’ bir haberin, herkes tarafından ‘tetikçi’ olarak algılanan Saray Medyası elemanları yerine Murat Yetkin gibi saygın bir imaj çizen bir yazar üzerinden servis edilmiş olması da bana göre isabetli bir tercih olmuş!

Oldukça uzun olan yazıdan aşağıdaki bölümü alıntıladım:

… NASIL FARK EDİLDİ?

MİT’in ByLock sisteminin farkına varıp üstüne gitmesi, izlemeye alınan bazı Fethullahçı isimler arasındaki telefon, SMS, Whatsapp irtibatının bıçakla kesilir gibi durması olmuş.

Bunun üzerine Cemaatin gizli bir haberleşme sistemi kurduğu sonucuna varılarak bu araştırılmaya başlamış. Peki, Fethullahçıların telefon vs haberleşmesini terk etmeleri neden sonra olmuş?

İstihbaratçıların cevabı 17-25 Aralık 2013 soruşturmalarından sonra.Bunun arkasında da polisiye, casusiye romanlarını solda sıfır bırakacak gelişmeler yaşanmış.

…

Hükümetin TİB’i söndürmeye karar vermesiyle MİT’in ByLock’a Litvanya operasyonuna başlaması hemen hemen aynı süreçte oldu. MİT’in siber güvenlik ekibi Litvanya’daki sunucuya girerek verileri Yenimahalle’deki karargaha aktarmaya, ByLock’un içini boşaltmaya başladılar.

Boşalttıkça onlar da şaşırdı: ABD’de kurulan, Litvanya’da işletilen ByLock’taki 18 milyon küsur yazışma ve 3,5 milyon e-postanın yüzde 99’u Türkçe idi. Aynı şekilde IP’lerin yüzde 98’i Türkiye kaynaklıydı. Görünüşte şirket 2014 Kasım ayında Orta Doğu’dan gelen hesapları kapatmıştı ama bu Türkiye’den girişleri VPN ve Proxy gibi kimlik gizleme yollarına sevk etmek içindi. Zaten ByLock’taki kullanıcı adlarının tamamına yakını da Türkçe isim ve ünvanlardan oluşuyordu.

KİMLİKLER ORTAYA ÇIKIYOR

ByLock’un VPN’e geçmesi bir şeyden kuşkulandıklarına işaret ettiği için MİT 2015 Aralık ve 2016 Ocak’ta hafızada ne varsa alıp sistemden çıkıyor.

Zaten bu aşamada Fethullahçılara atfedilen ByLock sistemi de kapatılıp, başta söylediğimiz gibi Eagle üzerinden bir başka gizli haberleşme sistemi çalışmaya başlatılıyor.

MİT’çiler bugünde dek ByLock’a kayıtlı 215 bin 92 hesaptan Eylül başı itibarıyla 165 bin 178’inin kimliklerinin saptandığını söylüyor.

Bunlar içinde en önemlisinin ise ilk 25 kişi olduğu, yayılmanın bu ilk katılımcılardan aşağı doğru olduğu bilgisi veriliyor.

MİT 2015 Aralık ve 2016 Ocak’ta hafızada ne varsa alıp sistemden çıkıyor.

MİT ayrıca Murat Yetkin’e ByLock’u en çok kullanan 25 kişiye ait olduğunu belirtilen bir de liste vermiş. Yetkin bu listeyi köşe yazısına koymuş ve altındaki yazıyı da eklemiş.

İşte MİT’in siber ajanlarının ‘kırmasıyla’ ele geçen, ByLock yazılım programını kullanan ilk 25 isim…

-

Murat Yetkin’in yazısından şu sonuçlar çıkıyor:

- MİT 2015 Aralık ve 2016 Ocak tarihlerinde ByLock Serverındaki tüm bilgileri ele geçiriyor. Hatta MİT’in, serverın içinin boşaltıyor ve geride bir şey bırakmıyor.

- Bunu anlayan Cemaat bu tarihten sonra ByLock kullanmayı bırakıyor ve Eagle gibi programları kullanmaya başlıyor.

- Yazıda, ByLock’taki 18 milyon küsur yazışmanın ve 3,5 milyon e-postanın yüzde 99’unun Türkçe olduğu belirtilerek MİT’in sadece IP loglarını veya kullanıcı adlarını değil yazışma içeriklerini de ele geçirdiği anlaşılıyor.

- MİT, ByLock’a kayıtlı 215 bin 92 hesaptan Eylül başı itibarıyla 165 bin 178’inin kimliklerini saptıyor.

Bir yönüyle MİT ve Hakan Fidan’ın PR’ının yapıldığı yazıda verilen bilgiler, 2016 sonbaharının ‘resmi ByLock’ söylemi niteliği taşıyor. O dönemde yapılan haberlerin çoğunluğu bu bilgilerin benzerlerinin tekrarlandığı göze çarpıyor.

Yetkin’in yazısının tamamını okuduğunuzda sanki 2016 Eylül ayı öncesinde MİT’in tüm bilgileri ele geçirdiğini düşünüyor ve ‘adamlar çalıyor ama çalışıyor’ tarzında bir düşünceye kapılıyorsunuz. Ama emin olun aşağıdaki bölümleri okuyunca bu düşnce kaybolacak.

2- ByLock konusundaki ilk iddianame olan Denizli C. Başsavcılığı iddianamesi’nde yar alan bilgiler

Bu iddianame, 2016 yılı Ekim Ayında Denizli 2. Ağır Ceza Mahkemesi tarafından kabul edilmiş. İddianamede, çözümlendiği belirtilen mesaj miktarı Murat Yetkin’in yazısında belirtilenden biraz daha az olsa da verilen bilgiler genel hatlarıyla Murat Yetkin’in yazısındakilerle örtüşüyor.

İddianameye göre MİT, ByLock serverındaki herşeyi almış hatta yazışma içeriklerininin çok büyük bir bölümünü çözmüş.

İddianame konusunda yapılan haberin ilgili bölümünü aşağıya alıntıladım.

İddianamede, MİT tarafından yapılan çalışmalarda 18 milyon mesaj içeriğinden 17 milyonunun, 3,5 milyon e-posta içeriğinden 2,5 milyonunun çözümlendiği, 2010 KPSS soruşturmasında 100 ve üzeri soruya doğru cevap veren 3 bin 227 zanlıdan 700’ünün aktif şekilde ByLock kullandığının tespit edildiğine dair bilgiler paylaşıldı… (haberler.com, 12.11.2016)

3- Sabah, 01.11.2016

Özü : MİT, 2016 yılı Aralık ayında ByLock’un serverını kopyalayarak içindeki tüm bilgileri alıyor

Havuz gazetelerinin büyük çoğunluğu da o tarihlerde Sabah’la aynı haberi yapmış.

Haberden alıntı :

Ne zaman?

FETÖ’nün ilk büyük darbe girişiminin olduğu 17-25 Aralık 2013’ten itibaren, örgütün iletişimi takibe alındı. 2015 ortalarında örgüt üyelerinin Bylock programıyla haberleştiği, iletişimin de Litvanya’dan sağlandığı tespit edildi.

Ana sunucudan arşiv ne zaman alındı?

Litvanya’da bulunan sunucu 26 Aralık 2015’te, Noel günü ele geçirildi. Bu nedenle “FETÖ’ye Noel hediyesi” olarak adlandırıldı.

Kopyalama fark edilmedi mi?

Edildi. Ancak veri çekildiği anlaşılmasın diye kopyalama yavaş yapıldı; bir ay sonra Ocak sonunda fark ettiklerinde sunucuyu kapattılar, ancak kopyalama tamamlanmıştı.

http://www.sabah.com.tr/gundem/2016/11/01/algi-operasyonlarina-yanit-yuzde-100-byfeto

4- Yeğen kod adlı gizli tanık ByLock’la ilgili herşeyi bir bir MİT’e anlatır (!)

Özü : MİT ByLock’u Şubat 2016 tarihinde öğrendi, Tüm bilgileri çözerek adliyeler gönderdi

2 Aralık 2016 tarihinde Yenişafak’ta yer alan bir habere göre, Yeğen kod adlı gizli tanık Şubat 2016 tarihinde MİT’e gidip ifade verip Bylock’u deşifre ediyor. Bu senaryo o ana kadar savunulan ve ByLock’un 2015 Aralık ayında hacklenmeye başladığı senaryosuna uymuyor.

Haber şöyle :

Bylock ve Eagle İzmir’den deşifre edildi

ByLock ve Eagle’nin nasıl deşifre edildiğine ilişkin çok çarpıcı bilgilere ulaşıldı. Her şey, darbe kalkışmasından 5 ay önce, yani Şubat 2016 tarihinde ‘Yeğen’ kod adlı gizli tanığın ifadesiyle başladı. Savcılığa ve İzmir Terörle Mücadele Şube Müdürlüğüne ifade eden veren gizli tanık, “FETÖ ByLock isminde özel bir haberleşme sistemi kullanıyor diyerek” örgütün şifreli yazışma programlarını açıklayan ilk kişi oldu.

MİT adım adım Bylock’a ulaştı

Örgütün iç yüzünü ve sistemini de anlatan gizli tanık, daha sonra bu bilgileri Milli İstihbarat Teşkilatı (MİT) ile paylaştı. MİT, çalışmalar sonucunda ise örgütün şifreli yazışma programlarının içerisine girerek, tek tek mesajlara ulaştı. ByLock’un içeriğini çözen MİT, bu şekilde toplamda 18 milyon mesajı tespit etti. Daha sonra da istihbarat, çıkan örgüt üyelerinin isimlerini 81 ildeki savcılık ve emniyetle paylaştı.

http://www.yenisafak.com/gundem/bylock-ilk-boyle-desifre-edilmis-2573708

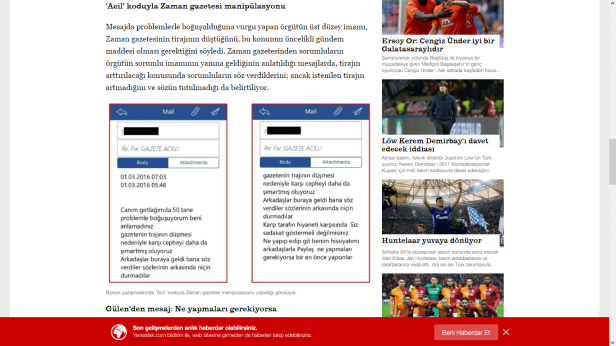

Haberin devamında, ayrıca Bylock’un Mart 2016 tarihine kadar kullanıldığı belirtilerek 1 Mart 2016 tarihli bir ByLock ekran görüntüsü resmi de haber içinde verilmiş. Bu resmi aşağıya koydum.

yenişafak.com sayfa görüntüleri:

Saray medyasının da son dönemde istemeyerek kabul ettiği gibi, ByLock 2016 yılı Ocak ayından itibaren tamamen kullanıma kapalı. Dolayısıyla bir üst resimde yer alan 1 Mart tarihli mesaj içeren ByLock ekran görüntüsü sahte. Daha önce, çay lekeli sahte masonluk belgesi düzenleyen Yenişafak’ın sahte ByLock mesajı düzenlemesine şaşırmamak gerekir tabi.

haber7.com ve Güneş Gazetesi aylar sonra bu haberi biraz daha çelişkili hale getirerek yeniden veriyor:

haber7.com ve Güneş, yukarıdaki haberi ısıtarak 11 Nisan 2017 tarihinde yeniden vermişler. Ancak Yenişafak’ın yukarıdaki haberinde MİT’in 18 milyon mesaj içeriğini çözüp 81 ilin savcılığına ve emniyetine gönderdiği belirtilmiş olmasına rağmen, haber7.com, MİT’in Mayıs 2016 tarihinde ham verileri elde etmeye başladığını yazmış.

http://www.haber7.com/guncel/haber/2303906-mitin-gizli-tanigi-2016da-her-seyi-itiraf-etmis

Mayıs ayında, ‘herşey daha ham bilgiydi’ demelerinin nedeni aslında ‘Madem MİT Ocak ayında herşeyi çözmüştü o halde neden darbeyi engellemedi’ sorusuna cevap verme çabasıdır.

güneş.com. sayfa görüntüsü:

Güneş’in haberinde de Yeğen Kod’un 2 Şubat tarihinde Emniyet’e gidip itirafçı olduğu belirtilmesine rağmen Yeğen’in ByLock konusundaki itirafını Mayıs 2016’da yaptığı belirtilmiş. Yani Yeğen, 2 Şubatta itirafa gidiyor ama nedense ByLock’u Mayıs’ta itiraf ediyor. Haberi uydururken bu çelişkiyi gözden kaçırmışlar.

http://www.gunes.com/gundem/mitin-gizli-tanigi-2016da-her-seyi-itiraf-etmis-779004

Adliyelere Mayıs ayında ByLock bilgileri gönderildi yalanı

Madem Yeğen ByLock itiraflarını Mayıs ayında yapıyor peki o zaman MİT hangi ara serverı hackliyor da örgüt üyelerinin isimlerini Mayıs ayı içinde adliyelere gönderiyor?

Zaten adliyelere gönderme haberi de sonradan yalan çıktı. Ankara C. Başsavcılığı , MİT’ in daha önce kendilerine ByLock’la ilgili bir bilgi vermediğini, ByLock’u 15 Temmuz’dan sonra öğrendiklerini belirtti.

Anlayacağınız yalanlar birbirini kovalamış.

5 – Ve tüm ezberleri bozan yeni bir resmi ByLock senaryosu yürürlüğe girer

Özü : Meğer Ocak 2016 tarihine kadar sadece 53 bin kişinin bilgileri alınmış bu yüzden MİT Kasım 2016’da Litvanya’ya sefer düzenleyip kalan bilgileri almış.

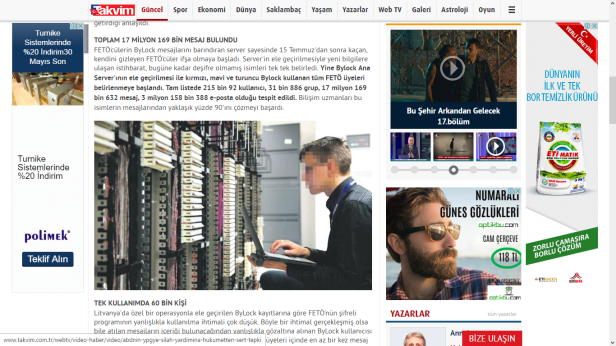

Daha henüz yukarıdaki resmi ByLock senaryolarına hazmedememiştik ki nedendir bilinmez Takvim Gazetesi üzerinden yeni bir ByLock söylemi servis edildi ve aynı anda tüm havuz medyasında yer aldı.

Takvim Gazetesi 30 Ocak 2017 tarihli, James Bond filmi tadında bir haberle MİT’e bir kez daha ByLock serverını hacklettiriyor!. Hem de uzaktan falan değil MİT ajanları server binasına fiziken sızıyor, üstün teknolojik cihazlarını servere bağlıyor ve kalan tüm bilgileri alıyor!

Haber şöyle :

TAKVİM, FETÖ‘nün iletişim ağı olan ByLock Ana Server Operasyonu’nun detaylarına ulaştı. FETÖ’nün yıllardır gizli iletişim için kullandığı şifreli cep telefonu programı olan ByLock’un ‘server’ının (servis sağlayıcı) Litvanya‘nın başkenti Vilnius‘ta bulunduğu aylar öncesinden ortaya çıkmıştı. Daha önce bir siber operasyonla gizli ağa ulaşan Türk istihbaratı, şifreyi kırarak kayıtlı yaklaşık 215 bin ByLock kullanıcısından 53 binini ele geçirmeyi başardı.

Kayıtların tamamına ulaşılması için ise geçtiğimiz aylarda özel bir çalışma başlatıldı. Bunun üzerine bilişim ve istihbarat uzmanlarından oluşan bir ekip oluşturuldu. Ekip 5’er kişiden oluşan sızma-almakaçırma- koruma ve müdahale takımlarından oluşturuldu. Özel bir jetle Litvanya’ya uçan ekip önce Vilnius’ta ByLock kayıtlarının bulunduğu ana ‘server’e sahip şirketin binasını gözleme aldı. Bir hafta boyunca gerekli çalışmaların yapılmasının ardından yaklaşık iki ay önce bir gece binaya sızma operasyonu gerçekleştirildi. Sessizce serverın bulunduğu özel korunaklı binaya giren ekip yanlarındaki son teknoloji ekipmanlar sayesinde sekiz kademeli şifreyi kırdı. Server içindeki ByLock kayıtlarına ait tüm bilgileri kısa sürede kopyalayarak olay yerinden uzaklaştı. Operasyon gecesi uçakla Türkiye’ye dönen ekibin 215 bin kullanıcısı bulunan ByLock’taki tüm kayıtları eksiksiz getirdiği anlaşıldı. (Takvim, 30.01.2017)

Takvim’in son senaryosunun daha önceki resmi söylemle ve gerçeklerle çelişen yönleri:

- Haberde, sızma ve servere girme işleminin 2 ay önce gerçekleştirildiği belirtilmiş, Haber tarihi olan 30 Ocak 2017’den 2 ay geri gidince operasyon tarihinin 30 Kasım 2016 civarı olduğu sonucu çıkıyor.

- Murat Yetkin’in MİT kaynaklı Eylül 2016 tarihli yazısı ve Ekim 2016 tarihli Denizli iddianamesinde ve yukarıda verilen haberlerlerde MİT’in 2016 yılı Ocak ayında serverdaki tüm bilgileri ele geçirdiği ve serverı boşalttığı, yazışma içeriklerini çözdüğü belirtilmişken, Takvim haberinde aslında o tarihlerde 215 bin kullanıcıdan sadece 53 bininin tespit edilmiş olduğu, kalanının bu son operasyonla alındığı belirtiliyor. Bu durumda, bu senaryolardan en az biri (bence ikisi de) yalan.

- Murat Yetkin’in servis ettiği senaryo’da, 2016 Ocak ayında MİT’in ByLock’u deşifre ettiğini anlaması üzerine Cemaat’in ByLock kullanmaktan vazgeçtiği belirtilmişti. Bu durumda, deşifre olduğunu anlayan Cemaat, herhalde MİT gelsin kalan bilgileri de alsın diye serverı boşaltmamış! 15 Temmuz sonrasının temel gündemlerinden biri ByLock olmasına rağmen Cemaat’in 4 ay daha serverı temizlemeden bırakmış olması gerçekten büyük bir unutkanlık!

- Takvim’e göre 20 kişilik MİT ekibi Server binasını önce bir hafta gözlemliyor sonra bunların bir kısmı içeri sızıyor, son teknoloji cihazlarını servere bağlayıp tüm kayıtları alıyor. Ancak, muhtemel bir saldırıda kullanıcıların uğrayabileceği büyük maddi (hatta manevi) kayıplar dikkate alınarak server binaları çok iyi korunurlar. Yaklaşık 10 yıl önce Türkiye’de bir arkadaşım vasıtasıyla ziyaret ettiğim orta ölçekli bir serverın sistem odasına bile ancak parmak izi okutulduktan sonra girilebildiğini görmüştüm. Buralar, bir düzine adamdan oluşan MİT ekibinin pizzacı kılığında sızabilecekleri yerlerden değildir.

- 8 kademeli şifrenin oracıkta kırıldığı iddiasına gelirsek. Hatırlarsınız, Rus Büyükelçi suikastini gerçekleştiren polis memurunun cep telefonunun 4 haneli şifresi haftalarca kırılamadı ve Apple’dan yardım istendi. 8 kademeli bir şifrenin kırılması ise Wikipedi’de yer alan bir yazıya göre 10 yıl kadar sürebiliyor (bu bilgilerin linklerini yazı sonunda verdim). Anlaşılan, Takvim’deki senaryoyu uyduran kişinin bilişim bilgisi başlangıç seviyesinin biraz altında. Yazarımız, muhtemelen Terminatör 2 filminde John Connor’un, Commodore 64 tarzı bir oyun konsolunun kablolarını ATM makinasındaki bir boşluğa sokup saniyeler içinde şifreleri kırarak yüklü miktarda para aldıktan sonra ‘easy money’ demesinden etkilenmiş. Bu yüzden olsa gerek Takvim’in haberine, elindeki bir laptopla server cihazının önünde çömelmiş bir adam resmi konulmuş. ‘Ajanımız deşifre olmasın’ havası izlemini uyansın diye de yüzü flu hale getirilmiş.

- Server hacklemek önemli bir suçtur ve ciddi bir cezası vardır. MİT’in sızıp hacklediği gariban server firması ya bunu bilmiyor ya da şikayette bulunmayı akıl edemiyor! Aksi halde kamera görüntülerinden MİT ekibinin teşhisi yapılır, havaalanı kayıtlarından kimlikleri tespit edilir, haklarında soruşturma başlatılır ve önemli bir haber değeri taşıyan bu durum dünya medyasının gündemine düşerdi. Böyle bir şey olsaydı havuz medyası yabancı medya haberlerini haftalarca manşetten indirmez ve MİT’in PR’ını yapardı.

-

MİT’in düşmanlara korku salan bu başarısından sonra, meydanlarımızdan Eyy Amerika, Eyy Avrupa nidaları yükseldiğinde dış güçler artık ‘başçavuşun bineğinin gaz emisyonunu’ dinliyormuş gibi davranamaz, hadlerini bilirlerdi !!

Mizahı bir yana bırakıp şu basit soruyu sormak istiyorum: Murat Yetkin’in MİT kaynaklı yazısında ve Denizli iddianamesinde MİT’in 2016 yılı Ocak ayı civarında ByLock’la ilgili tüm verileri ele geçirdiği ve 18 milyon mesaj içeriğinden 17 milyonunu, 3,5 milyon e-posta içeriğinden 2,5 milyonunu çözümlediği belirtilmesine rağmen MİT’in 10 ay sonra yani Kasım ayında Litvanya’da ne işi var?

6- MİT’in Bylock’u barındıran serverı satın aldığı iddiası :

Aydınlık Gazetesi 15 Ekim 2016 tarihinde MİT’in ByLock’u ele geçirmesi konusunda çok ilginç bir iddiayı ortaya atıyor. Haberin ilgili kısmını aşağıya alıntıladım:

Hayatını FETÖ ile mücadelede geçirmiş bir emniyet müdürü, bundan sonraki gelişmeleri şöyle anlattı:

“MİT, sistemin Litvanya’da depolandığını öğrendikten sonra bu ülkeye elemanlarını gönderdi. Şirket yöneticileri ile görüşüldü. Veri tabanının bir kopyası istendi. Şirket bunu reddetti, “veremeyiz” denildi. Bunun üzerine MİT ne mi yaptı? 15 Temmuz darbe girişiminden bir süre önce şirketi 13 Milyon Dolar’a satın aldı!” https://www.aydinlik.com.tr/mit-bylocku-nasil-ele-gecirdi

Satın alınan serverdaki tüm bilgilerin evire çevire deşifre edilmesi konforunu sunan bu yöntem nedense Saray medyası tarafından tepkiyle karşılanıyor. Yenişafak yazarı Bülent Orakoğlu MİT’in binaya sızarak serverı hallettiği yönündeki mantıklı (!) başarı yküsünün zarar görmemesi için olsa gerek Aydınlık’ın iddiasını mantıksız ve saçma ilan ediyor.

Yenişafak yazarı Orakoğlu’nun 6 Şubat 2017 tarihli yazısının ilgili bölümü :

MİT’in Litvanya’da ByLock ana servis sağlayıcısını siber operasyonla ele geçirdiği savına karşı Aydınlık Gazetesi yazarlarından Hikmet Çiçek, MİT’in Litvanya’daki şirketi 13 milyon dolara satın alarak ByLock ana serverını ele geçirdiği iddiası birçok açıdan mantıksız ve saçma görünüyor. http://www.yenisafak.com/yazarlar/bulentorakoglu/bylockta-onemli-gelismeler-2036006

7- TBMM Darbe Araştırma Komisyonu’nun Ocak 2017 tarihli raporunda yer alan bilgiler:

Bu raporda, MİT’in Bylock’u keşfetmesinin ve çözmesinin 2016 yılı Mayıs ayında olduğu belirtilmiş. Raporun ilgili paragrafını aşağıya alıntıladım:

FETÖ’nün gizli haberleşme ağı çözülmesine rağmen darbenin öğrenilmemesinin sebebinin 17-25 Aralıktan sonra haberleşmelerini kesmişlerdir. Dolayısıyla MIT’in “Bylock’u” keşfederek çözmesi aşaması Mayıs 2016 ayını bulmuştur. Ancak FETÖ Ocak 2016 tarihinden itibaren “Eagle” sistemi üzerinden görüşmeye başlamıştır. Aradaki bu yaklaşık 4 aylık boşluk (Ocak 2016-Mayıs 2016) darbe girişiminin istihbaratını almayı engellemiş gözükmektedir. Eagle sisteminde sinyalin takip edilmemesi için sabit bilgisayar veya laptop kullanılmış ayrıca konuşmaları arşivlenmeden silebilen program yüklemişlerdir. Eagle sisteminde kod isimleri kullanmışlardır. (Ocak 2017 tarihli TBMM Araştırma Komisyonu raporu. s.93)

20161222094641_yeni-duzeltilmis-rapor-15.12.2016.pdf erişimi için tıklayın

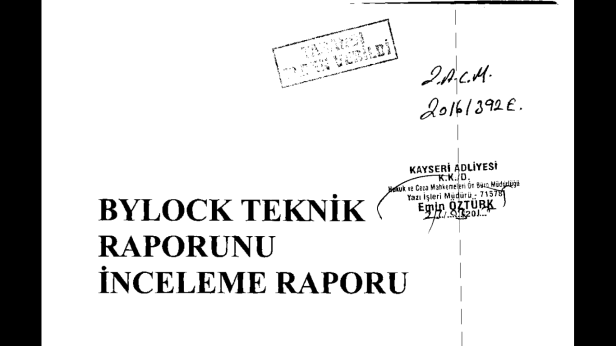

8- ByLock serverını ele geçirme yöntemi konusunda MİT resmi raporunda ne yazıyor?

İnternette çok aradım ama MİT’in raporunu bulamadım. Fakat, www.adaletbiz.com adresli sitede MİT’in raporunu değerlendirmek için hazırlanıp Kayseri 2. Ağır Ceza Mahkemesi’ne sunulan 23.03.2017 tarihli ByLock Teknik İnceleme raporunu buldum. Bu raporun 21. sayfasında, MİT raporundan alıntı yapılmış.

http://www.adaletbiz.com/images/upload/Bylock_teknik__inceleme_raporu_CEVAP_1.pdf Raporun daha kısa versiyonu: http://www.adaletbiz.com/images/upload/bylock_1.pdf

MİT’in ByLock raporunun 12. sayfasında, serverın ele geçirilmesi konusunda aşağıdaki bilgiler verilmiş:

“Söz konusu kanunî yetkiye müsteniden Teşkilata özgü teknik istihbarat usul, kıraç ve yöntemleri kullanılmak suretiyle ByLock uygulamasına ait sunucular üzerindeki veriler ile uygulama sunucusunun ve IP adreslerinin satın alındığı e-posta adreslerinin içerikleri başta olmak üzere muhtelif veriler elde edilmiştir”…“Devletin teknik istihbarat faaliyetlerine ilişkili imkân ve kabiliyetlerin açığa çıkarılmaması ve istihbarata karşı koyma amacıyla, verilerin temin edilmesine ilişkin hassas yöntem, usul ve araçlara yer verilmemiştir.” (Sayfa 12).

MİT, burada açıkça ben serverı hackledim ama bunu nasıl yaptığımı söylemiyorum demek istemiş. Buna gerekçe olarak da istihbarat imkan ve kabiliyetinin açığa çıkmasını istemediğini belirtmiş.

İstihbarat imkan ve kabiliyetinin gizli kalması gerekliliğine atıf yapılan bu açıklama bana çok inandırıcı gelmiyor. Çünkü, ByLock, Saray’ın toplu tasfiyeler ve cezalandırmalar için kullandığı en ‘elverişli’ araç. Ama aynı zamanda, ‘Saray tetikçileri’ dışındaki hemen herkes tarafından meşruiyeti sorgulanan bir araç bu.

Cemaati bitirme uğruna bütün kuralları altüst eden, yabancı lobi şirketlerine milyonlarca dolar para aktaran, üçüncü dünya ülkesi liderlerine rüşvetler yağdıran, Dışişleri Bakanlığının mesaisini buna hasreden ama çoğu zaman devlet onurunu kıran cevaplarla eli boş dönen Saray’ın, MİT’in istihbarat kabiliyetini korumak gibi bir hassasiyeti olduğu düşünülemez.

Eğer MİT gerçekten ‘sağlam’ bir iş yaparak ByLock serverını ele geçirmiş olsaydı, bunu anlatma işini saray medyasının birbirini yalanlayan saçma sapan senaryolarına havale etmez ve bu başarısını bizzat ilan ederdi. Bunu yaparak da bugün yapılan ‘ByLock hayali listeler üzerinden gidiyor’ şeklindeki itirazların önünü keserdi.

Ayrıca, tüm istihbarat örgütlerinin reklama ihtiyacı vardır. Youtube, CIA, MOSSAD gibi örgütlerin ‘başarı öykülerinin’ anlatıldığı belgesellerle dolu. Basit olayları bile ballandıra ballandıra anlatıp caydırıcı etki oluşturmaya çalışıyorlar. MİT’in bir başarısı olmadığından K.O.Z gibi IMDB’de en kötü film seçilen filmlerle açığı kapamaya çalışıyor. Ama gerçeği başarısız olanın filmi de başarısız oluyor.

9- MİT’in ByLock serverını ele geçirmemiş olma ihtimali var mı?

Daha önce onlarca yalanı ve kirli işi deşifre olduğu için MİT’e güvenmemek için haklı nedenlerimiz var. Ama sadece bu yüzden de MİT’in tüm iddialarını hemen yalan saymak da rasyonel olmaz.

Diğer ihtimal şu. MİT, ISS’lerden (GSM operatörleri ve TTNET) Türkiye’den ByLock’a çıkış yapan IP’leri almış olabilir. Zaten, işlemlerin daha çok GSM operatörlerinden gelen listeler üzerinden yapılması ve tek başına bu listelerin kesin delil kabul edilmesi de bu konuda bir emare kabul edilebilir.

Bu konuyu daha sonra detaylandırmayı düşünyorum.

Son değerlendirme :

Açıkça anlaşıldığı gibi ByLock’un MİT tarafından ele geçirildiği yönündeki ‘resmi devlet senaryosu’ çelişkilerle dolu. Bu konuda sağlıklı ve güvenilir bir bilgi yok, bunun yerine büyük bir dezenformasyon ve delil uydurularak yapılmış ‘MİT kaynaklı’ yüzlerde yalan haber var. ByLock konusunun hemen girişinde önünüzü kesen bu çelişkiler ve yalanlar, konu içinde ilerledikçe artarak size eşlik etmeye devam ediyor.

Sonraki yazılarda, MİT’in ByLock yazışma içeriklerini ele geçirdiği yalanını, ByLock loglarının ele geçirilmesine ilişkin resmi senaryonun CMK’nın elektronik delil elde etme yöntemine aykırılığı, sadece IP numarasına dayanılarak yapılan yargısal işlemlerin hukuksuzluğu, mağdur sayısını artıran Avea’nın IP klonlaması gibi çok sayıda konuyu detaylı şekilde analiz etmeyi planlıyorum.

Şu ana kadar topladığım veriler ışığında büyük resme bakarak kesin bir inançla şunu söylüyorum ki, her açıdan çelişkilerle dolu ve hukuki delil olarak kabul edilmesi mümkün olmayan ByLock’a dayanılarak yapılan gözaltılar, tutuklamalar ve verilen mahkûmiyet kararları kesin ve açık şekilde yasaya ve hukuka aykırıdır. Bu açık aykırılığa rağmen bu işlemleri yapan yargı ve kolluk mensupları, hukuk geri geldiğinde çok ciddi hukuki ve cezai yaptırımlarla karşılaşacaklardır.

Kaynaklar :

http://www.takvim.com.tr/guncel/2017/01/30/bysok

http://www.takvim.com.tr/guncel/2016/09/08/feto-phone

http://www.sabah.com.tr/gundem/2016/08/04/kripto-cozuldu-150-bin-fetocu-kiskacta

https://www.haberler.com/feto-yu-kendi-tuzagi-ByLock-ele-verdi-8954181-haberi/

http://t24.com.tr/haber/mevlut-mert-altintasin-telefonundaki-harf-sifresi-kirilamiyor,378926

https://tr.wikipedia.org/wiki/Şifre_kırma